plucky(Ubuntu 25.04)の開発 ; 壁紙コンテストとglibc 2.41の投入

plucky

- マスコット

(Mascot Theme) - デジタル・

抽象 (Digital / Abstract) - 写真

(Photography)

応募においては、

- 投稿物について、

著作権上の権利を持つものである必要があります。 - フルサイズ画像は3840x2160ピクセルで、

PNG・ WebPフォーマットを用いてください。ウォーターマークやロゴの追加を行うことはできません。GNOMEの壁紙ガイドラインを参照してください。 - 投稿時点では、

Discourseがシステム的に画像を自動的に縮小します (投票後、 壁紙として収録するタイミングでフルサイズ画像を送るように連絡があります)。 - 応募時点で、

CC BY-SA 4. 0かCC BY 4. 0のいずれかを宣言してください。宣言がない場合はCC BY-SA 4. 0と見なされます。

投稿の〆切りは3月5日

というような

また、

こうした動きの横では、

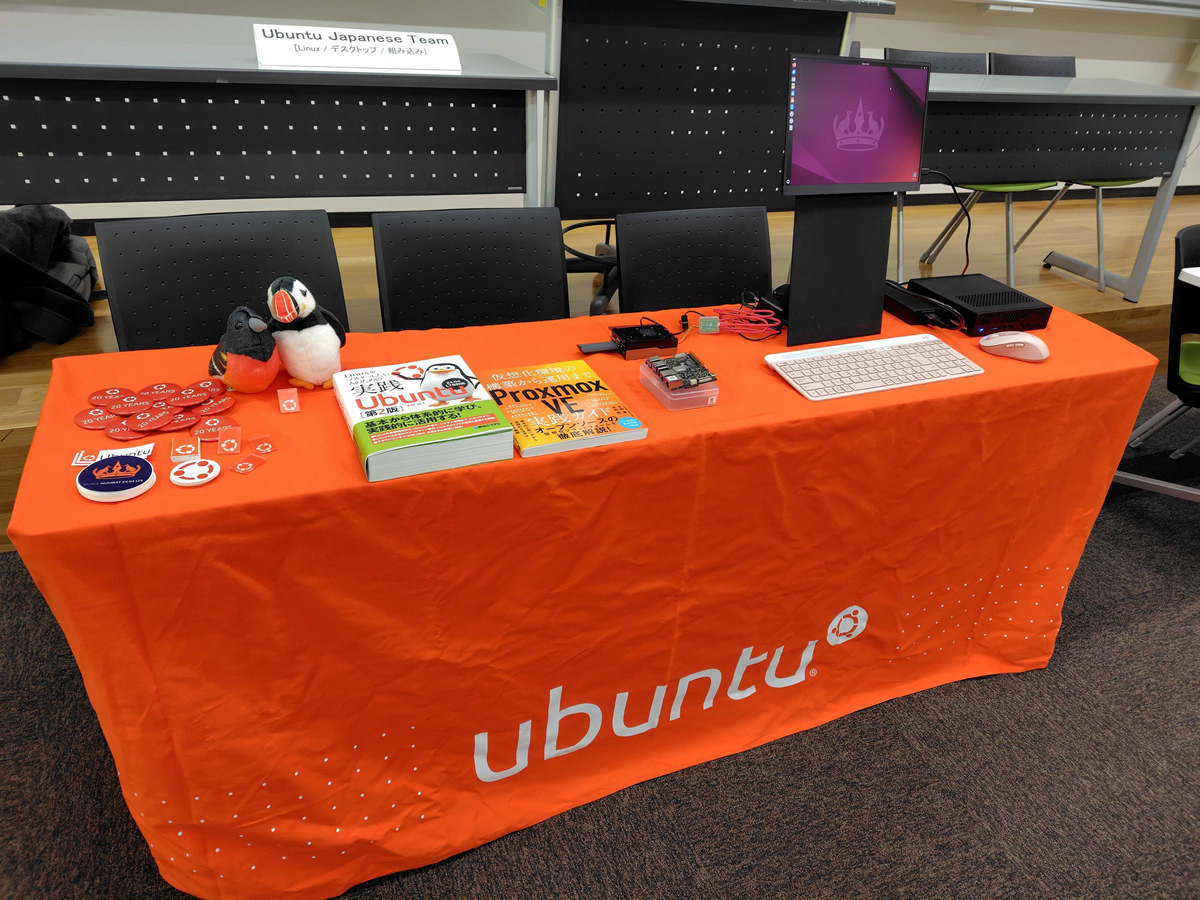

OSC2025 Tokyo/Spring

Ubuntu Japanese Teamは、

イベント概要は次の通りです。

| 日程 | 2月21日(金) 10:00~18:00 2月22日(土) 10:00~17:30 |

|---|---|

| 会場 | 駒澤大学 駒沢キャンパス 種月館 (3号館) 2F |

| 入場 | 無料 |

| 内容 | オープンソースに関する最新情報の提供 |

| 主催 | オープンソースカンファレンス実行委員会 |

| 運営 | 株式会社びぎねっと |

その他のニュース

- Canonicalが現在利用しているA4用紙におけるデザインシステムの紹介。この種のデザインにはどのようなロジックがあるのか、

という意味で知っておくと良いでしょう。 - Ubuntu 20.

04 LTSを 。『使い続ける』 ための方法 「Ubuntu Proを用いて追加の5年を手に入れましょう」 ということで、 かなりの部分が既視感に満ちた内容で構成されている感もありますが、 この種の前提条件を整理しておくのは重要です。

今週のセキュリティーアップデート

usn-7259-2:GNU C Libraryのセキュリティアップデート

- https://

lists. ubuntu. com/ archives/ ubuntu-security-announce/ 2025-February/ 008988. html - Ubuntu 16.

04 ESM用のアップデータがリリースされています。CVE-2025-0395を修正します。 - usn-7259-1の16.

04向けパッケージです。 - 対処方法:通常の場合、

アップデータを適用することで問題を解決できます。

usn-7259-3:GNU C Libraryのセキュリティアップデート

- https://

lists. ubuntu. com/ archives/ ubuntu-security-announce/ 2025-February/ 008989. html - Ubuntu 14.

04 ESM用のアップデータがリリースされています。CVE-2025-0395を修正します。 - usn-7259-1の14.

04向けパッケージです。 - 対処方法:通常の場合、

アップデータを適用することで問題を解決できます。

usn-7262-1:Linux kernelのセキュリティアップデート

- https://

lists. ubuntu. com/ archives/ ubuntu-security-announce/ 2025-February/ 008990. html - Ubuntu 16.

04 ESM・ 14. 04 ESM用のアップデータがリリースされています。CVE-2024-38553, CVE-2024-38597, CVE-2024-40982, CVE-2024-41012, CVE-2024-41020, CVE-2024-41066, CVE-2024-42252, CVE-2024-42311, CVE-2024-43914, CVE-2024-53141修正します。 - 対処方法:アップデータを適用の上、

システムを再起動してください。 - 備考:ABIの変更を伴いますので、

カーネルモジュールを自分でコンパイルしている場合は再コンパイルが必要です。カーネルモジュール関連のパッケージ (標準ではlinux-restricted-modules, linux-backport-modules, linux-ubuntu-modulesなど) は依存性により自動的にアップデートされるため、 通常はそのままアップデートの適用を行えば対応できます。

usn-7261-1:Vimのセキュリティアップデート

- https://

lists. ubuntu. com/ archives/ ubuntu-security-announce/ 2025-February/ 008991. html - Ubuntu 24.

10・ 22. 04 LTS・ 20. 04 LTS用のアップデータがリリースされています。CVE-2025-24014を修正します。 - 悪意ある入力を行うことで、

DoSが可能でした。 - 対処方法:通常の場合、

アップデータを適用することで問題を解決できます。

usn-6838-2:Rubyのセキュリティアップデート

- https://

lists. ubuntu. com/ archives/ ubuntu-security-announce/ 2025-February/ 008992. html - Ubuntu 18.

04 ESM・ 16. 04 ESM用のアップデータがリリースされています。CVE-2024-27281を修正します。 - usn-6838-1のRuby 2.

3・ 2. 5向けパッケージです。 - 対処方法:通常の場合、

アップデータを適用することで問題を解決できます。

usn-7263-1:Firefoxのセキュリティアップデート

- https://

lists. ubuntu. com/ archives/ ubuntu-security-announce/ 2025-February/ 008993. html - Ubuntu 20.

04 LTS用のアップデータがリリースされています。CVE-2025-1009, CVE-2025-1010, CVE-2025-1011, CVE-2025-1012, CVE-2025-1013, CVE-2025-1014, CVE-2025-1016, CVE-2025-1017, CVE-2025-1018, CVE-2025-1019, CVE-2025-1020を修正します。 - Firefox 135.

0 のUbuntu用パッケージです。 - 対処方法:アップデータを適用の上、

Firefoxを再起動してください。

usn-7264-1:OpenSSLのセキュリティアップデート

- https://

lists. ubuntu. com/ archives/ ubuntu-security-announce/ 2025-February/ 008994. html - Ubuntu 24.

10用のアップデータがリリースされています。CVE-2024-12797, CVE-2024-13176, CVE-2024-9143を修正します。 - 悪意ある入力を行うことで、

暗号の複合・ メモリ破壊を伴うクラッシュを誘発することが可能でした。任意のコードの実行・ DoSが可能でした。 - 対処方法:アップデータを適用の上、

システムを再起動してください。

usn-7265-1:BlueZのセキュリティアップデート

- https://

lists. ubuntu. com/ archives/ ubuntu-security-announce/ 2025-February/ 008995. html - Ubuntu 16.

04 ESM用のアップデータがリリースされています。CVE-2019-8921, CVE-2019-8922を修正します。 - 悪意ある入力を行うことで、

本来秘匿されるべき情報へのアクセス・ 任意のコードの実行が可能でした。 - 対処方法:通常の場合、

アップデータを適用することで問題を解決できます。

usn-7234-4:Linux kernel (AWS)のセキュリティアップデート

- https://

lists. ubuntu. com/ archives/ ubuntu-security-announce/ 2025-February/ 008996. html - Ubuntu 20.

04 LTS用のアップデータがリリースされています。CVE-2023-21400, CVE-2024-40967, CVE-2024-53103, CVE-2024-53141, CVE-2024-53164を修正します。 - 対処方法:アップデータを適用の上、

システムを再起動してください。 - 備考:ABIの変更を伴いますので、

カーネルモジュールを自分でコンパイルしている場合は再コンパイルが必要です。カーネルモジュール関連のパッケージ (標準ではlinux-restricted-modules, linux-backport-modules, linux-ubuntu-modulesなど) は依存性により自動的にアップデートされるため、 通常はそのままアップデートの適用を行えば対応できます。

usn-7235-3:Linux kernel (AWS)のセキュリティアップデート

- https://

lists. ubuntu. com/ archives/ ubuntu-security-announce/ 2025-February/ 008997. html - Ubuntu 20.

04 LTS用のアップデータがリリースされています。CVE-2024-53103, CVE-2024-53141, CVE-2024-53164を修正します。 - 対処方法:アップデータを適用の上、

システムを再起動してください。 - 備考:ABIの変更を伴いますので、

カーネルモジュールを自分でコンパイルしている場合は再コンパイルが必要です。カーネルモジュール関連のパッケージ (標準ではlinux-restricted-modules, linux-backport-modules, linux-ubuntu-modulesなど) は依存性により自動的にアップデートされるため、 通常はそのままアップデートの適用を行えば対応できます。

usn-7238-4:Linux kernel (AWS)のセキュリティアップデート

- https://

lists. ubuntu. com/ archives/ ubuntu-security-announce/ 2025-February/ 008998. html - Ubuntu 24.

10用のアップデータがリリースされています。CVE-2024-53103, CVE-2024-53164を修正します。 - 対処方法:アップデータを適用の上、

システムを再起動してください。 - 備考:ABIの変更を伴いますので、

カーネルモジュールを自分でコンパイルしている場合は再コンパイルが必要です。カーネルモジュール関連のパッケージ (標準ではlinux-restricted-modules, linux-backport-modules, linux-ubuntu-modulesなど) は依存性により自動的にアップデートされるため、 通常はそのままアップデートの適用を行えば対応できます。

usn-7236-3:Linux kernel (Azure)のセキュリティアップデート

- https://

lists. ubuntu. com/ archives/ ubuntu-security-announce/ 2025-February/ 008999. html - Ubuntu 22.

04 LTS用のアップデータがリリースされています。CVE-2024-53103, CVE-2024-53141, CVE-2024-53164を修正します。 - 対処方法:アップデータを適用の上、

システムを再起動してください。 - 備考:ABIの変更を伴いますので、

カーネルモジュールを自分でコンパイルしている場合は再コンパイルが必要です。カーネルモジュール関連のパッケージ (標準ではlinux-restricted-modules, linux-backport-modules, linux-ubuntu-modulesなど) は依存性により自動的にアップデートされるため、 通常はそのままアップデートの適用を行えば対応できます。

usn-7266-1:digiKamのセキュリティアップデート

- https://

lists. ubuntu. com/ archives/ ubuntu-security-announce/ 2025-February/ 009000. html - Ubuntu 22.

04 LTS (Ubuntu Proのみ)・ 20. 04 LTS (Ubuntu Proのみ)・ 18. 04 ESM・ 16. 04 ESM用のアップデータがリリースされています。CVE-2017-0691, CVE-2020-19858, CVE-2020-22628, CVE-2020-35530, CVE-2020-35531, CVE-2020-35532, CVE-2020-35533, CVE-2021-32142, CVE-2023-1729を修正します。 - 悪意ある入力を行うことで、

本来秘匿されるべき情報へのアクセス・ メモリ破壊を伴うクラッシュを誘発することが可能でした。任意のコードの実行・ DoSが可能でした。

usn-7256-2:Rubyの再アップデート

- https://

lists. ubuntu. com/ archives/ ubuntu-security-announce/ 2025-February/ 009001. html - Ubuntu 20.

04 LTS用のアップデータがリリースされています。 - usn-7256-1の修正において、

REXMLの動作に問題がありました。 - 対処方法:通常の場合、

アップデータを適用することで問題を解決できます。

usn-6846-3:Ansibleの再アップデート

- https://

lists. ubuntu. com/ archives/ ubuntu-security-announce/ 2025-February/ 009002. html - Ubuntu 18.

04 ESM・ 16. 04 ESM用のアップデータがリリースされています。 - usn-6846-1の修正において、

プラグインの列挙に問題がありました。 - 対処方法:通常の場合、

アップデータを適用することで問題を解決できます。

usn-7267-1:libsndfileのセキュリティアップデート

- https://

lists. ubuntu. com/ archives/ ubuntu-security-announce/ 2025-February/ 009003. html - Ubuntu 16.

04 ESM用のアップデータがリリースされています。CVE-2024-50612を修正します。 - 悪意ある入力を行うことで、

DoSが可能でした。 - 対処方法:通常の場合、

アップデータを適用することで問題を解決できます。

usn-7268-1:Apache ActiveMQのセキュリティアップデート

- https://

lists. ubuntu. com/ archives/ ubuntu-security-announce/ 2025-February/ 009004. html - Ubuntu 22.

04 LTS用のアップデータがリリースされています。CVE-2022-41678, CVE-2023-46604を修正します。 - 悪意ある入力を行うことで、

任意のコードの実行が可能でした。 - 対処方法:通常の場合、

アップデータを適用することで問題を解決できます。